Por desgracia en los últimos años hemos visto como los crackers se esmeran cada vez más para poder crear malware mucho más difícil de detectar. Seguido hablamos de aplicaciones que han sido eliminadas después de que alguna firma de seguridad o la propia Google descubrieran código malicioso en la aplicación, esto a pesar de todos los esfuerzos de Google y su servicio Play Protect.

Seguramente recuerdas el nombre de “Joker”, el cual hace referencia a uno de los malware más peligrosos en Android, quizá no por el daño que causa (que es bastante), sino porque es muy difícil de detectar. Y justo cuando pensamos que Google ya había acabado con Joker, una nueva investigación de Check Point Research indica que el malware está de regreso y más fuerte que nunca.

Pequeños cambios, una gran amenaza

La firma de investigación menciona que los crackers detrás de Joker han cambiado el código de este malware para poder esquivar nuevamente el análisis de Play Protect y poder instalarse en aplicaciones dentro de la Play Store, por lo que a ojos de los usuarios las aplicaciones infectadas con Joker no suponen ningún riesgo debido a que se están instalando desde una fuente oficial.

Anteriormente Joker lograba robar dinero a los usuarios a través de suscripciones por medio de SMS Premium, cuando se descubrió y eliminó cambio y logró seguir robando, pero ahora a través de la facturación WAP, el cual es un método de pago que fue usado por muchos operadores en el mundo, y aunque claramente está en desuso, sigue estando activo.

Sin embargo, el nuevo Joker ahora es capaz de descargar malware a los dispositivos de los usuarios y suscribirse a servicios premium, por lo que a pesar de que el malware sigue cambiando su meta es la misma, robar dinero a los usuarios.

En la investigación, Check Point Research menciona que encontraron 10 nombres de paquetes distintos que contenían el malware, y cuyas aplicaciones ya fueron eliminadas por Google de la Play Store.

¿Cómo logra Joker seguir engañando a la tecnología de Google?

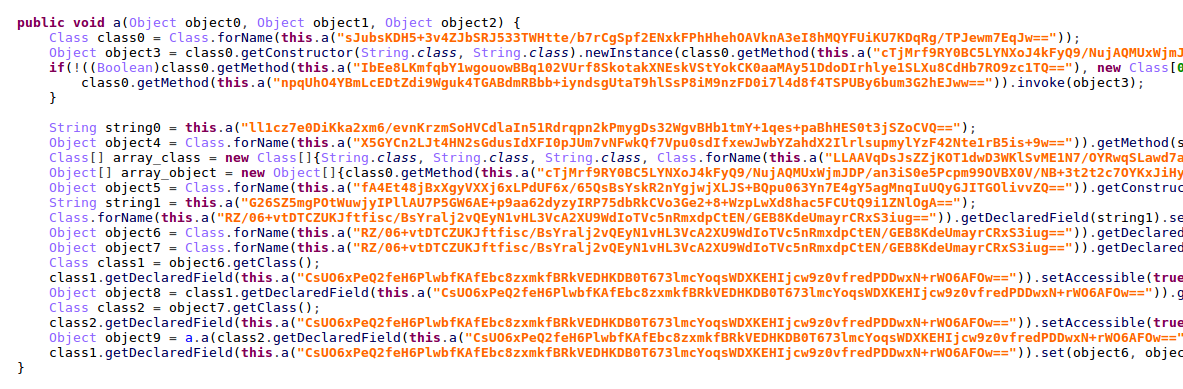

Los investigadores mencionaron que esta vez el malware ha sido desarrollado con una técnica utilizada en Windows, la cual permite ocultar la “huella digital” de su código escondiendo el archivo “dex” malicioso, que es el archivo de código de la aplicación Android compilado.

De esta forma el archivo infectado se oculta a través de cadenas codificadas Base64 y se decodifica después para cargarse dentro del sistema operativo.

Encontrar este malware no fue tarea sencilla, y para ello tuvieron que desmembrar el código de las aplicaciones y revisar el archivo manifiesto para encontrar el campo de metadatos que contenían el archivo dex codificado.

«El malware Joker es difícil de detectar, a pesar de la inversión de Google en la adición de protecciones de Play Store. Aunque Google eliminó las aplicaciones maliciosas de Play Store, podemos esperar plenamente que Joker se adapte de nuevo».

Aviran Hazum – Investigador de Check Point.

El problema con este tipo de malware es que es difícil de detectar, tiene la capacidad de infectar a millones de dispositivos y cuando se toman acciones el daño ya está hecho.