Un grupo de investigadores ha roto el protocolo de negociación de cifrado de Bluetooth mediante un ataque llamado KNOB (Key Negotiation Of Bluetooth).

La vulnerabilidad afecta a prácticamente la mayoría de los dispositivos que soportan Bluetooth. Curiosamente Google, al saber la noticia, ya está anunciando parches para Android.

La problemática se reportó en un artículo mostrado en el Simposio de Seguridad USENIX, que se desarrolló en California.

Los investigadores, Kasper B. Rasmussen, de la Universidad de Oxford, Daniele Antonioli de la Universidad de Tecnología de Singapur y Nils Ole Tippenhauer, del CISPA (Helmholtz Center for Information Security) muestran cómo se puede ir contra el firmware de los chips Bluetooth para poner «a un hombre en el medio» usando inyección de paquetes.

El ataque facilitaría el acceso a datos sensibles de los usuarios y no requiere de conocer las claves de cifrado.

¿Cómo funciona?

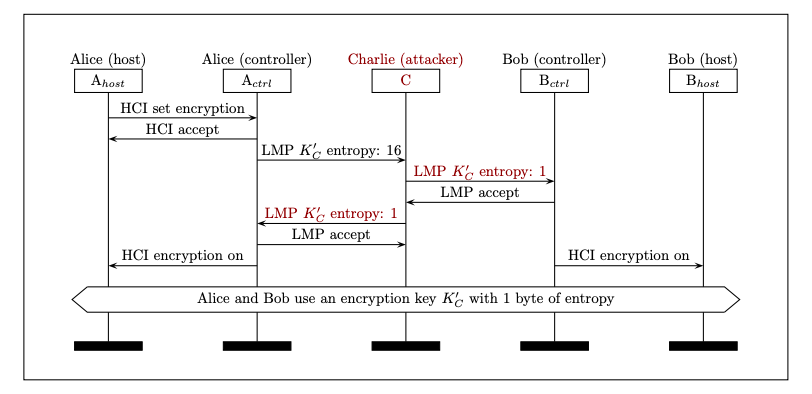

el cifrado e inicia el protocolo de negociación, pero el atacante le sugiere cambiar

la entropía de 16 a 1 byte.

La forma en que trabaja hace que Bluetooth confíe en la clave de cifrado con solamente un byte de entropía, que es una clave de un solo caracter.

La mayoría de los dispositivos con Bluetooth usan claves más largas, pero Bluetooth por sí mismo no revisa los cambios en la entropía de las claves de cifrado y además, la etapa de preapareamiento no está cifrada.

La negociación de la entropía se lleva a cabo por LMP (Link Manager Protocol), y es transparente a los usuarios de Bluetooth porque los paquetes LMP se manejan por el firmware de los chips Bluetooth y no se propagan a las capas más altas.

En la negociación, el primer dispositivo sugiere una longitud de clave y en el segundo dispositivo se acepta la longitud de la clave sugerida. Esto significa que si un ataque logra hallar una forma de interceptar la negociación no cifrada, puede alterar la longitud de la llave, los dispositivos podrían usar una clave más corta.

Así, el atacante podría entonces usar fuerza bruta para crackear las claves de cifrado, decodificar la información intercambiada e inyectar mensajes encriptados válidos en tiempo real.

¿Qué tan probable es un ataque así?

La implementación de este tipo de ataques requeriría dispositivos como analizadores de protocolo Bluetooth además de un script de fuerza bruta.

Podría ser difícil que ocurriese el ataque, pero los investigadores indican que es posible que se pueda atacar el firmware del chip Bluetooth mediante técnicas como «puertas traseras», entre otros mecanismos.

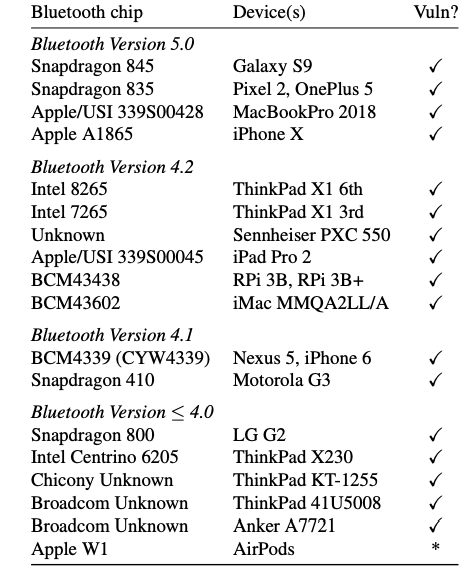

Los investigadores probaron 17 chips Bluetooth de Apple, Broadcom, Chicony, Intel y Qualcomm, y hallaron que en todos ellos se podían dar estos ataques. La lista completa puede verse en línea.

Las empresas de tecnología ya están lanzando parches de seguridad para proteger a los usuarios.