Log4j, es una biblioteca de código abierto que permite escribir registros con la finalidad de dejar evidencia de una transacción en cierto tiempo de realización.

La biblioteca, permite realizar diferentes funciones, pero también funcionan como medio de propagación y vulneración, mismo que ha afectado a todo el mundo.

La primera vulneración de Log4j que causó revuelo

El pasado 10 de diciembre, se reveló la primera vulnerabilidad en Log4j, en donde al lanzar tres parches de actualizaciones, se lograron detectar tres vulneraciones.

Los desarrolladores lograron mitigar la exposición del entorno, agregando mejoras a lo ya vulnerado, pero esto solo es temporal, ya que el ataque ya había sido exitoso.

SophosLabs, ha sido una de las empresas especializadas en analizar y rastrear ataques de Log4j, quienes detectaron un incremento en los intentos de expliots.

Log4j una amenaza latente y evolutiva

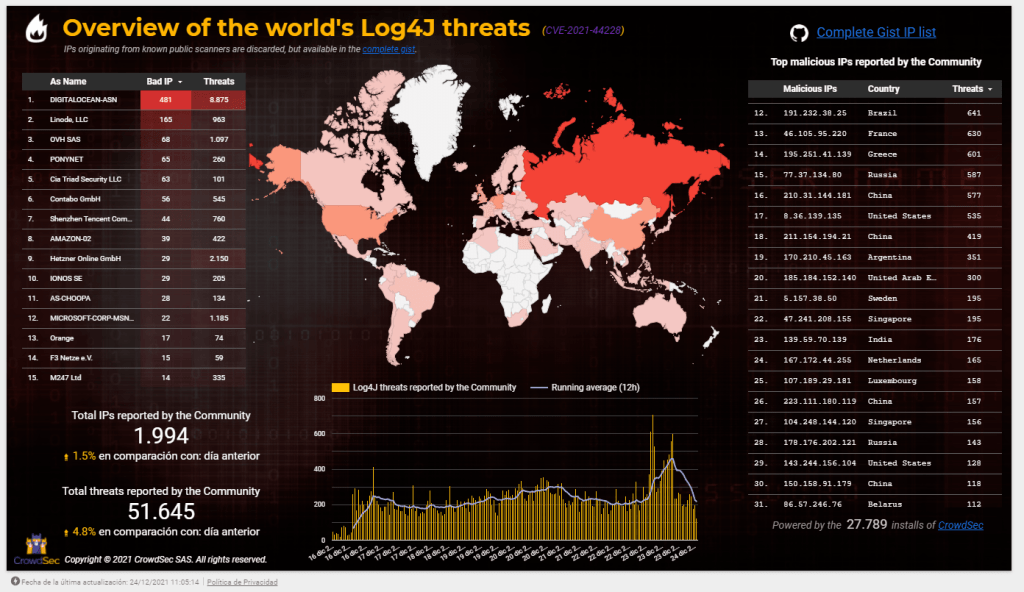

De acuerdo con SophosLabs, al realizar una serie de análisis benignos y actividades maliciosas en Log4j, no han detectado una reducción en los ataques.

Siendo que incluso, los ataques contra la biblioteca Log4j llegaron a un punto máximo el 15 de diciembre, que esto podría ser mayor, ya que esto es distribuido mundialmente.

Los criminales que lograron el principal ataque, aunque ya fue parchado, ya obtuvieron información vital para continuar y generar nuevos ataques.

¿Quién o qué está haciendo los ataques?

No se ha logrado distinguir la intención de cada vulneración, pero se ha detectado que todos los ataques a Log4j, provienen de direcciones IP en Rusia y China.

Aunque, también se ha detectado que estas se ocultan en redes privadas virtuales, generando tráfico que se enruta desde Panamá.

Cada exploit que funcionan en Log4j, solicita búsquedas en servidores remotos, se han localizado algunos desde Kenia, incluso India y otras más dirigidas a Estados Unidos.

¿Cómo mitigar y protegerse de estos ataques?

Apache, la empresa desarrolladora de Log4j, lanzó una serie de parches y soluciones para evitar los ataques, pero estos dejaron de servir cuando se detectaron más vulnerabilidades.

Una de las maneras de protegerse, es obtener la ejecución remota de un código p ara causar una denegación de servicio, así como actualizar.

Varias agencias gubernamentales de seguridad informática, iniciarán evaluaciones en la vulnerabilidad de su software para implementar contramedidas de inmediato.

Aunque, una actualización de Log4j permite que las herramientas de filtrado, protejan un gran porcentaje de tráfico, pero no garantizan una protección al 100%.